태양광 발전량 분석 (2023.10 ~ 2025.04)

개요

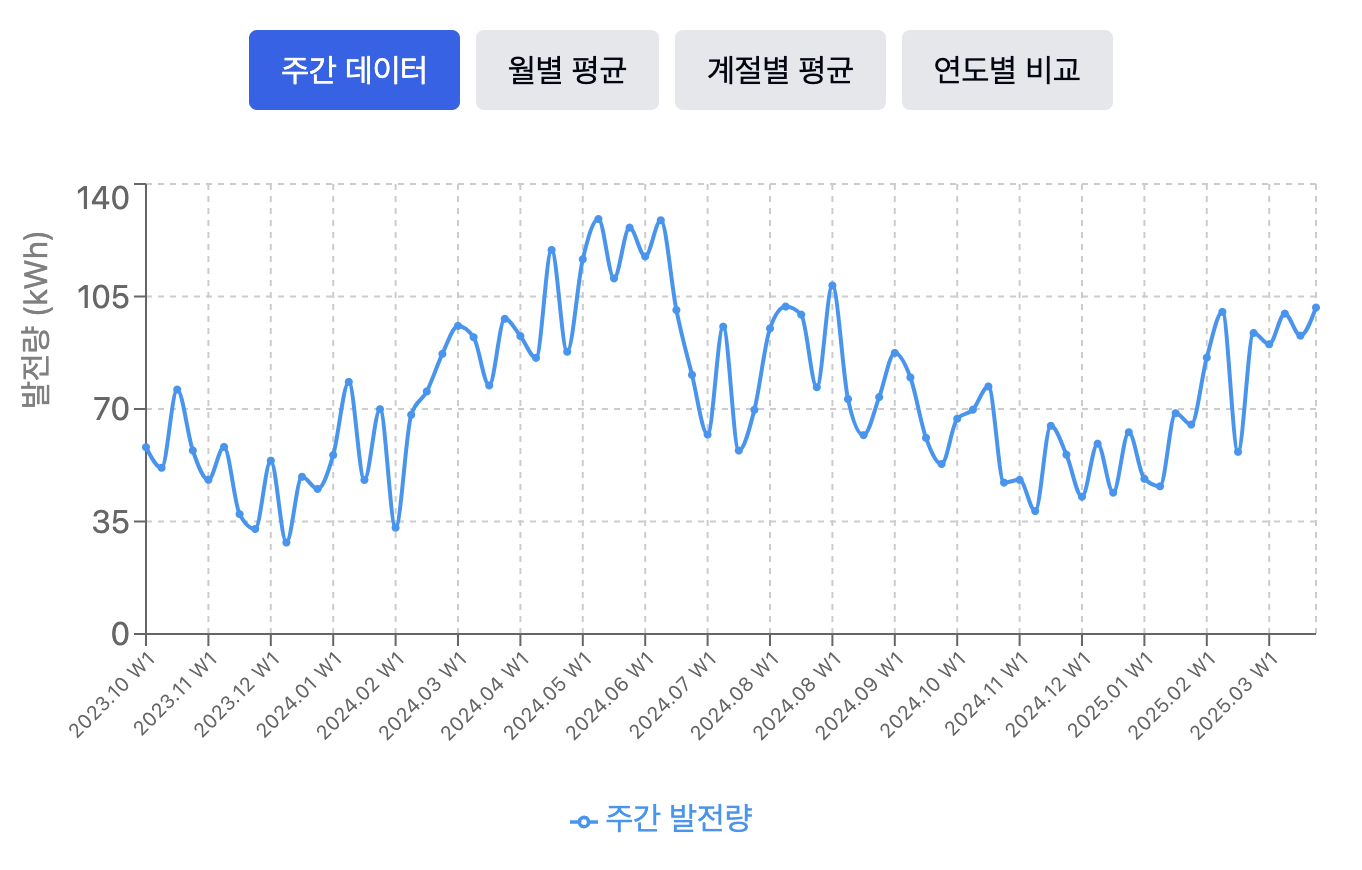

약 1년 6개월 동안의 주간 태양광 발전량 데이터를 분석하여 계절적 패턴, 최대/최소 발전량, 연도별 변화를 분석했습니다. 이 분석은 태양광 발전 시스템의 성능을 이해하고 효율성을 평가하는 데 유용한 정보를 제공합니다.

주요 발전량 통계

전체 발전량 통계

- 최대 발전량: 129.10 kWh (2024년 5월 3주차)

- 최소 발전량: 28.45 kWh (2023년 12월 마지막주)

- 전체 평균 발전량: 74 kWh/주

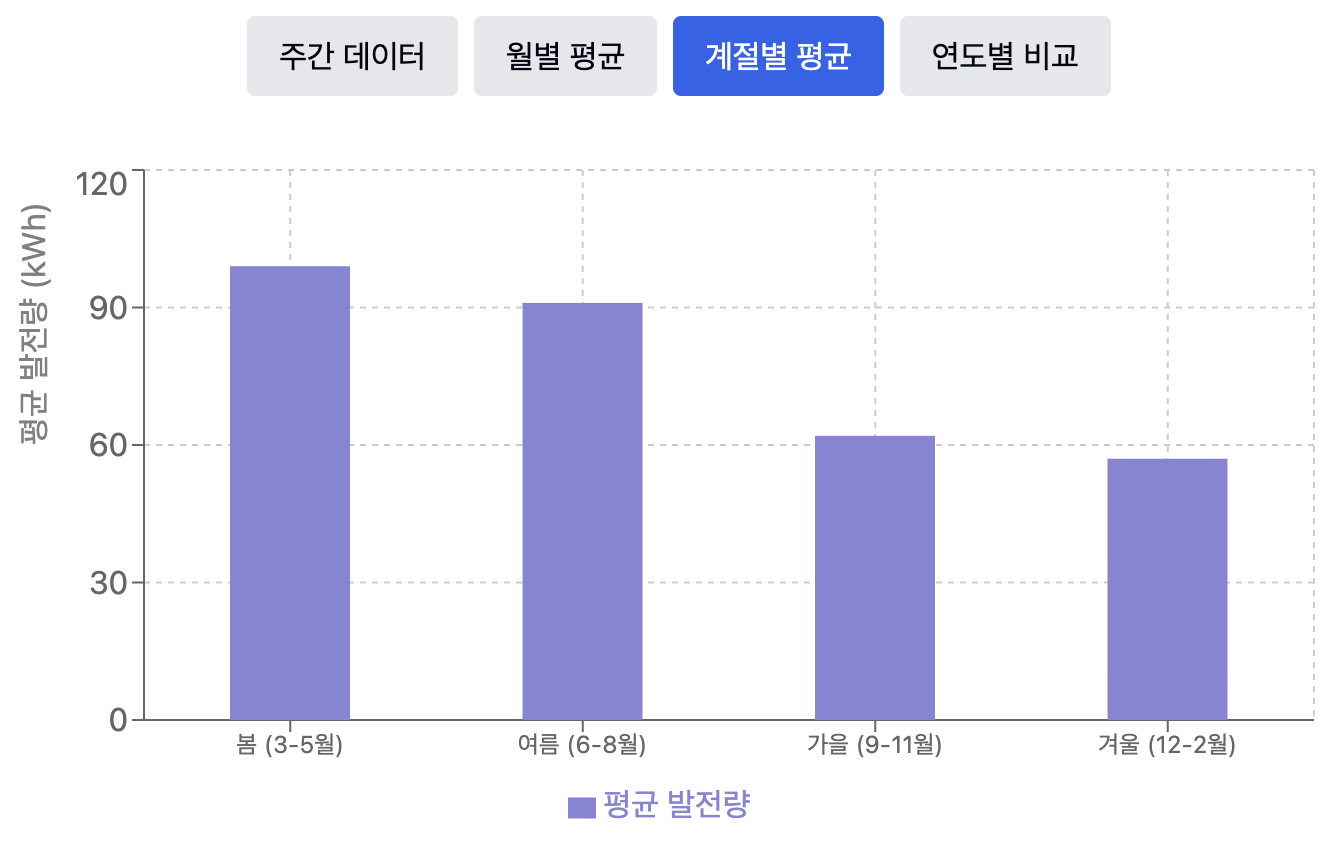

계절별 평균 발전량

| 계절 | 평균 발전량 (kWh) |

|---|---|

| 봄 (3-5월) | 99 |

| 여름 (6-8월) | 91 |

| 가을 (9-11월) | 62 |

| 겨울 (12-2월) | 57 |

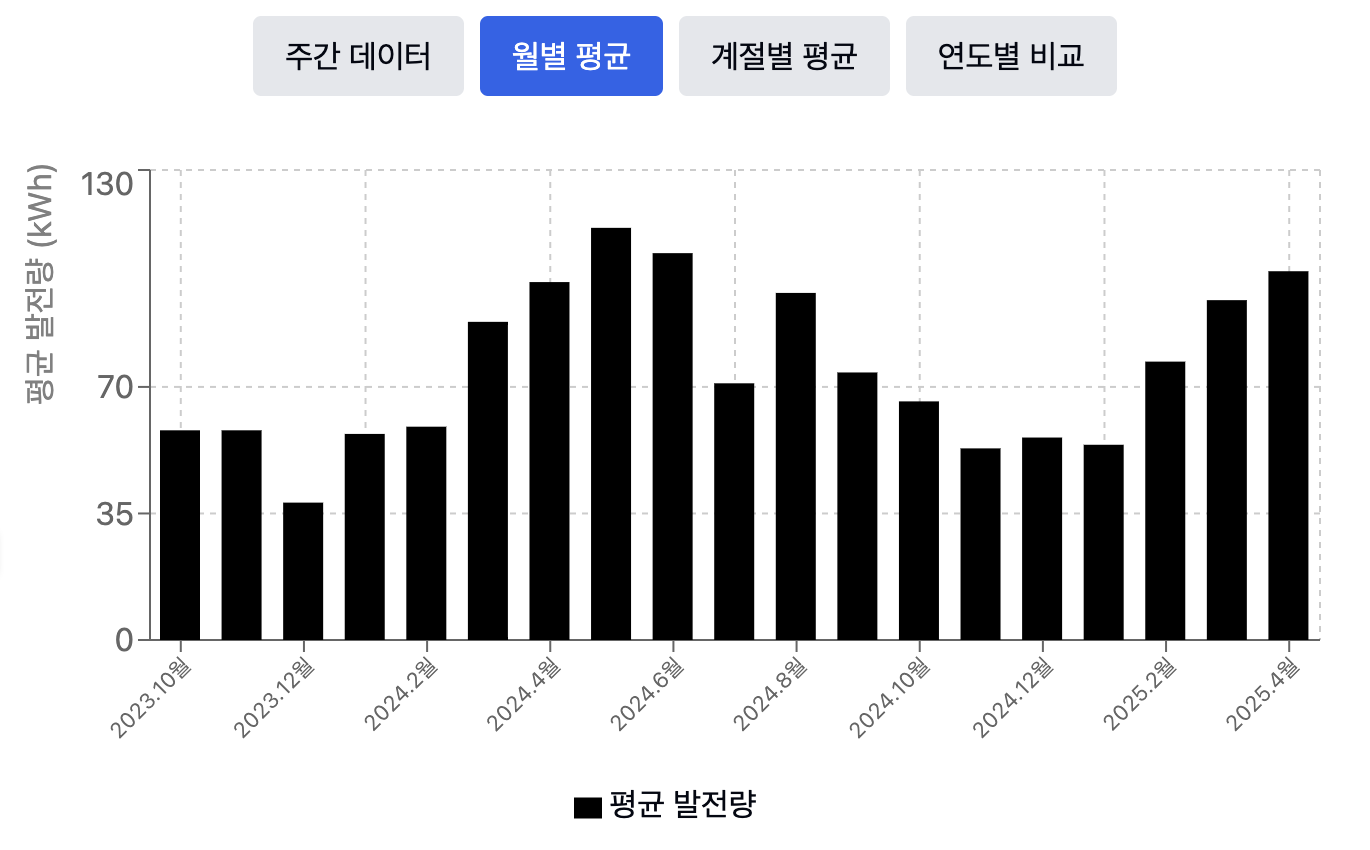

월별 평균 발전량

| 연도 | 1월 | 2월 | 3월 | 4월 | 5월 | 6월 | 7월 | 8월 | 9월 | 10월 | 11월 | 12월 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 2023 | – | – | – | – | – | – | – | – | – | 58 | 58 | 38 |

| 2024 | 57 | 59 | 88 | 99 | 114 | 107 | 71 | 96 | 74 | 66 | 53 | 56 |

| 2025 | 54 | 77 | 94 | 102 | – | – | – | – | – | – | – | – |

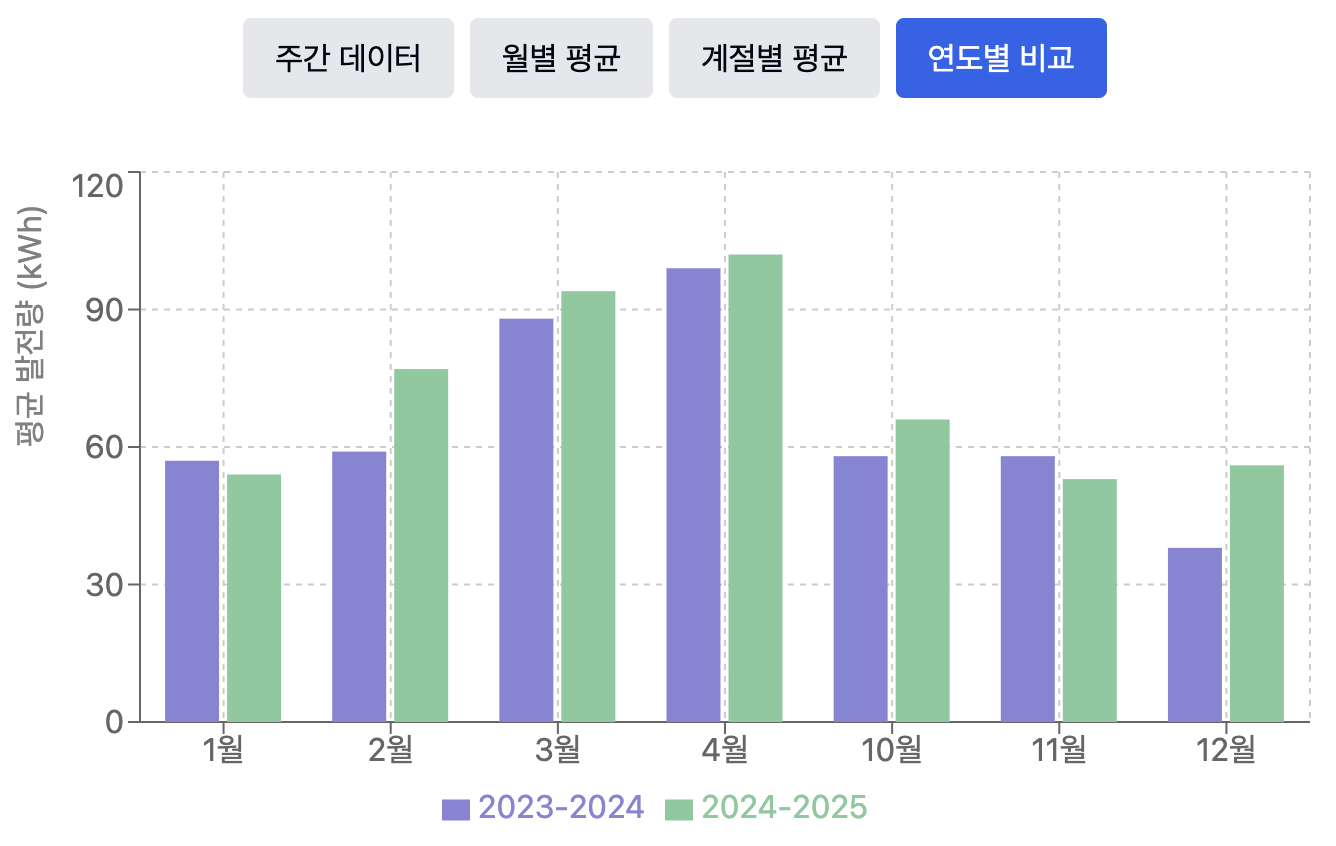

연도별 발전량 비교 (2023-2024년 vs 2024-2025년)

| 월 | 2023-2024 (kWh) | 2024-2025 (kWh) | 증감 (kWh) | 증감률 (%) |

|---|---|---|---|---|

| 10월 | 58 | 66 | +8 | +13.8% |

| 11월 | 58 | 53 | -5 | -8.6% |

| 12월 | 38 | 56 | +18 | +47.4% |

| 1월 | 57 | 54 | -3 | -5.3% |

| 2월 | 59 | 77 | +18 | +30.5% |

| 3월 | 88 | 94 | +6 | +6.8% |

| 4월 | 99 | 102 | +3 | +3.0% |

분석 결과 요약

계절별 패턴

- 봄철(3-5월): 가장 높은 발전량을 보이며, 5월에 최대 발전량 기록

- 여름철(6-8월): 두 번째로 높은 발전량을 보이지만, 7월은 장마 등의 영향으로 다소 감소하는 경향

- 가을철(9-11월): 중간 수준의 발전량을 보이며, 10월부터 점차 감소

- 겨울철(12-2월): 가장 낮은 발전량을 보이지만, 두 번째 해에는 개선됨

연도별 발전량 변화

- 겨울철 성능 개선: 12월 발전량이 47.4% 증가하고, 2월도 30.5% 증가하는 등 겨울철 발전 효율이 크게 향상됨

- 안정적인 봄철 성능: 3월과 4월은 두 번째 해에도 안정적으로 높은 성능 유지

- 상반된 가을철 추세: 10월은 증가한 반면, 11월은 감소하는 상반된 추세

주목할 만한 발견

- 봄철과 여름철의 발전량이 가을과 겨울에 비해 약 1.6배 높게 나타나며, 이는 일조량과 일조 시간의 영향으로 분석됨

- 최대 발전량(129.10 kWh)과 최소 발전량(28.45 kWh) 사이에는 4.5배 이상 차이가 있어 계절에 따른 발전량 변동이 매우 큼

- 두 번째 해에는 대체로 발전량이 개선되었으며, 특히 겨울철 발전량이 크게 향상됨

- 5월은 두 해 모두 가장 높은 발전량을 기록하여 태양광 발전에 가장 적합한 시기로 확인됨

활용 방안

에너지 계획 수립

- 계절별 발전량 예측을 통해 에너지 수급 계획 수립

- 최소 발전량 시기(12월)에 대비한 에너지 저장 또는 대체 에너지 계획 마련

시스템 성능 평가

- 연도별 발전량 비교를 통해 시스템 성능 개선 여부 평가

- 특정 계절/월의 발전량 추세 분석을 통한 시스템 이상 감지

경제성 분석

- 계절별 발전량 데이터를 활용한 태양광 설비 투자 회수 기간 예측에 참고

(실제 태양광 설치 후 전기요금 최대 발생이 약 4~5천원 수준으로 2회 밖에 없었음. 그 외 모두 0원) - 실제 발전량을 기반으로 한 정확한 경제성 분석 가능

결론

1년 6개월 간의 데이터 분석 결과, 태양광 발전량은 계절과 월별로 큰 차이를 보이며, 연도별로 발전 효율이 개선되는 추세를 확인했습니다. 특히 봄철(3-5월)이 가장 높은 발전량을 보이고, 겨울철(12-2월)이 가장 낮은 발전량을 보이지만, 두 번째 해에는 겨울철 발전량도 상당히 개선되었습니다.

이러한 분석 결과는 태양광 발전 시스템의 효율적인 운영과 에너지 계획 수립에 유용한 기초자료로 활용될 수 있을 것입니다.